Heute war mein letzter echter Arbeitstag bei genua in Kirchheim. Es waren jetzt insgesamt doch 3 Jahre die ich für…

Geminsam mit vielen anderen Freifunkern war ich in der Flüchtlingsunterunft Stolzhofstr. vor Ort. Dort haben wir Nodes von Freifunk München…

Meine Kontaktdaten: Aus aktuellem Anlass hier mal meine sicheren Kontaktmöglichkeiten: Ich bin erreichbar über info@sebastian-haeutle.de oder sebastian@haeutle.eu GPG-Key pub 4096R/CA75A6F4…

Seit einiger Zeit bin ich auf keybase.io Mitglied. Über das Portal kann man gpg-keys verifizieren, schaut es euch einfach mal…

„Mr. Spock“ ist tot. Schade 🙁 einer der wirklich großen Schauspieler hat uns damit verlassen. Thanks to Leonard Nimoy Lebe…

Für mich als Gedankenstütze: Wie richte ich einfach und schnell ein neues Zertifikat mit CAcert ein. mkdir /etc/myssl/DOMAIN cd /etc/myssl/DOMAIN…

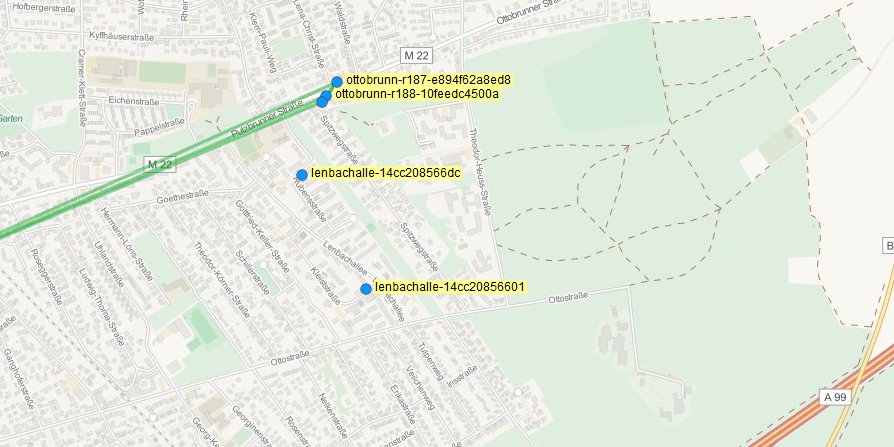

Da die APs des Freifunk München Netzes auf dem Wifi Kanal 1 senden habe ich einfach mal rund 1000 APs…

So, der erste Arbeitstag des neuen Jahres ist geschafft. Erstaunlich wenig liegengeblieben über die Feiertage, insgesamt ein recht entspannter Tag.…

So, das Jahr 2015 fängt spannend an, ich habe die Feiertage genutzt endlich meinen ersten Freifunkknoten in Betrieb genommen. Mal…

Hallo alle zusammen, so, jetzt hat es mich als auch erwischt ;-). Ich möchte das neue Jahr 2015 nutzen ein…